从“信任”到失信 Trust Wallet被盗700万美元一览

邓通,金色财经

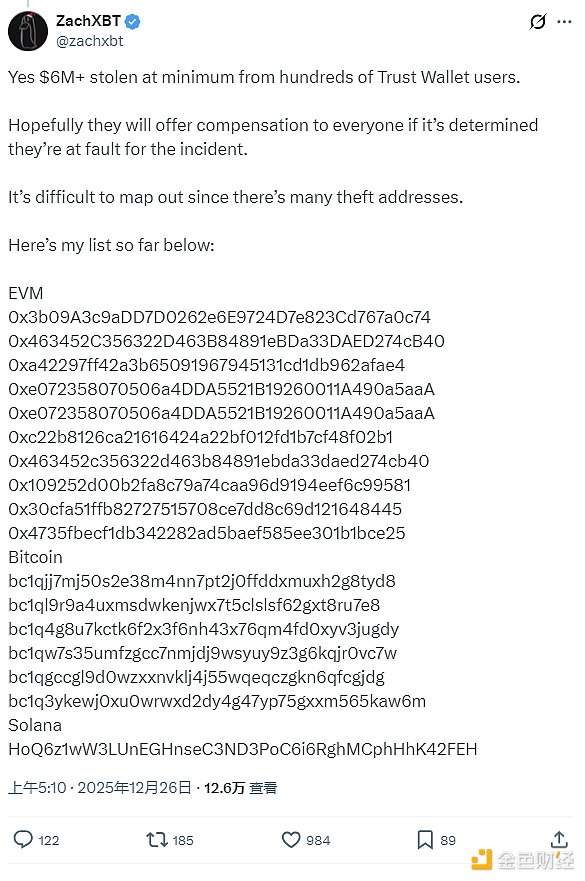

2025年12月26日,链上侦探ZachXBT在社交媒体上发文表示,过去几个小时内,多位 Trust Wallet 用户报告称其钱包地址中的资金被盗。随后补充道:“至少有超过600万美元被盗,损失来自数百名Trust Wallet用户。如果最终认定Trust Wallet对此事件负有责任,希望他们能向所有受害者提供赔偿。由于被盗地址众多,很难彻底查清损失情况。”

一、Trust Wallet 被盗事件的多方反应

1.Trust Wallet 官方回应:更新版本

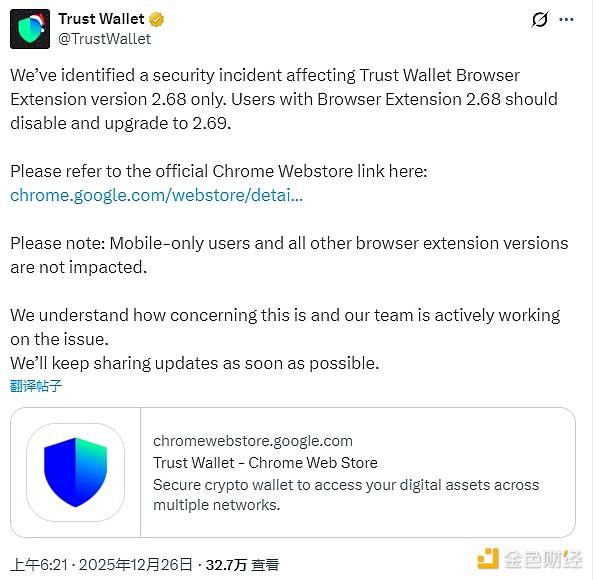

Trust Wallet 在X上发布信息:我们发现 Trust Wallet 浏览器扩展程序 2.68 版本存在安全漏洞。使用 2.68 版本的用户应禁用该扩展程序并升级至 2.69 版本。

注意:仅限移动设备用户及其他所有浏览器扩展程序版本均不受影响。我们理解您对此问题的担忧,我们的团队正在积极解决此问题。我们将尽快与您分享最新进展。

尚未更新至 2.69 版本的用户,请勿在更新前打开浏览器扩展程序。这有助于确保您的钱包安全并防止出现其他问题。

请尽快按照以下步骤操作:步骤 1:请勿在桌面设备上打开 Trust Wallet 浏览器扩展程序,以确保钱包安全并防止出现其他问题。步骤 2:复制以下内容,打开 Chrome 浏览器的扩展程序面板。

2.CZ:全额赔偿

ZachXBT在 Trust Wallet 官方X账号下询问赔偿事宜:目前有很多受害者通过私信联系我,表达了他们的担忧,所以请问贵公司是否会为Trust Wallet浏览器扩展程序用户提供任何赔偿?

Trust Wallet 对此回应:我们的客户支持团队已与受影响的用户联系,告知后续步骤。请您私信中告知相关人员,请他们通过以下方式联系我们的支持团队……

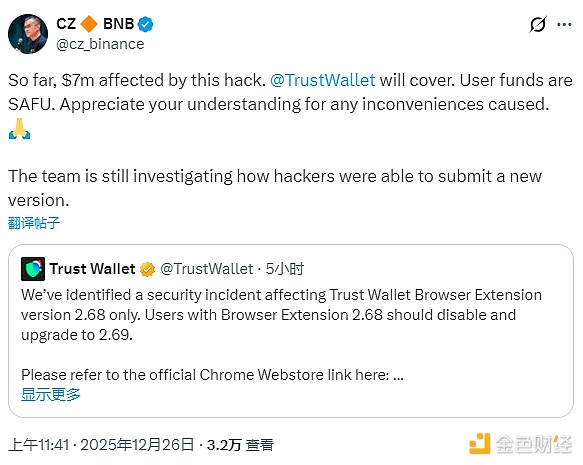

几个小时后,Binance 创始人CZ表示:截至目前,Trust Wallet 黑客事件总计造成约 700 万美元的损失。Trust Wallet 将全额承担相关损失,用户资金是安全的。团队仍在持续调查黑客如何成功提交并发布新浏览器扩展程序版本。

(注:Trust Wallet 由 Viktor Radchenko 于 2017 年 11 月推出,币安于 2018 年 7 月 31 日宣布收购,使其成为币安官方去中心化钱包,纳入币安生态体系。)

3.用户反应:难再信任

说实话,这点损失在加密货币领域根本微不足道。做得好,你们迅速处理并更新了信息。

这个问题已经持续好几个小时了。

谁来赔偿我被偷的24万美元?!我正在办圣诞派对,结果当着所有客人的面把电视砸了。我老婆很生气,孩子们也哭了,她现在正带他们去酒店。该死的!@TrustWallet 你毁了我的生活。

你必须解释事件经过,并赔偿所有受影响的用户。否则,你的声誉将受到损害。

你们打算赔偿受影响的用户吗?这才是关键。用户并没有做错任何事,这完全是你们的责任。如果你们不赔偿,那么$TWT或许就该归零。

我想……再也不能“信任”了。

你甚至不能信任一个名叫“信任”的钱包。

Trust Wallet圣诞节被盗了?兄弟,连圣诞老人的小精灵都开始洗钱了。CZ拿出“SAFU”卡,就像灭霸打了个响指变出赔偿金一样。所以说,明年直接跟圣诞老人要个Ledger钱包吧,他可能早就有了。

二、被盗原因:供应链攻击

慢雾发文称:初步调查结果显示,此次事件疑似为一起供应链攻击 —— 恶意代码或已被植入扩展程序中,导致用户在解锁钱包时,其助记词会被发送至恶意站点。据估算,用户损失已超600万美元,目前相关方正针对该事件展开积极调查。请保持警惕,并及时核查你的扩展程序版本。

两小时后,慢雾科技首席信息安全官23pds在社交媒体发文表示:经过慢雾分析,有理由相信Trust Wallet相关开发人员设备或代码仓库可能被攻击者控制,请及时断网排查相关人员设备。

三、资金流向

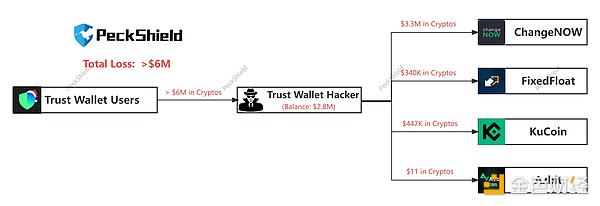

据PeckShield监测,Trust Wallet被黑客盗取的超过600万美元加密资产中,目前约280万美元被盗资金仍留在黑客钱包中,分布于Bitcoin、EVM兼容链和Solana链上。大部分被盗资金(超过400万美元)已被转入中心化交易所,其中约330万美元流入ChangeNOW,约34万美元流入Fixed Float,约44.7万美元流入KuCoin交易所。

四、Trust Wallet 被盗事件的影响

Trust Wallet 被盗最直接的影响是用户的资产安全受威胁,并且Trust Wallet 需要赔偿用户损失。其次,从用户的帖子中可以看到用户对Trust Wallet 的信任度受到冲击,很多人不愿再选择相信这款名为“信任”的钱包。最后,超过400万美元的被盗加密资产已被转入中心化交易所,交易所如何识别这些被盗资金,并配合调查也是对各交易所的一次拷问。

五、什么是供应链攻击

供应链攻击是指黑客攻击项目所依赖的第三方组件、服务或软件,而不是攻击项目本身。这些组件可能包括去中心化应用程序(DApp) 、交易所或区块链系统中使用的库、应用程序编程接口(API)或工具。

通过破坏这些外部依赖项,攻击者可以植入恶意代码或未经授权访问关键系统。例如,他们可能会篡改DeFi平台中广泛使用的开源库,从而窃取私钥或在实施后转移资金。

加密生态系统对开源软件和第三方集成的依赖使其极易受到此类攻击。此类攻击利用加密系统中的薄弱环节,例如被攻破的 Node 包管理器 (NPM) 或GitHub依赖项,攻击者可以将恶意代码注入到广泛使用的库中。

硬件钱包或SDK在制造或更新过程中也可能被篡改,导致私钥泄露。此外,攻击者还可能入侵第三方托管机构或预言机,操纵数据源或钱包访问权限,从而窃取资金或破坏去中心化金融(DeFi)平台上的智能合约。

六、还有哪些供应链攻击的案例

1.BigONE

2025年7月,慢雾警告称,加密货币交易所@BigONEexchange遭遇供应链攻击,损失超过2700万美元。其生产网络被攻破,攻击者修改了与账户和风控相关服务器的操作逻辑,从而得以提取资金。值得注意的是,私钥并未泄露。

2.Bitcoinlib Python

2025年4月,黑客将名为“bitcoinlibdbfix”和“bitcoinlib-dev”的恶意软件包上传至PyPI,伪装成合法的更新程序,以此攻击Bitcoinlib Python库。这些软件包包含恶意软件,会将命令行工具“clw”替换为能够窃取私钥和钱包地址的版本。

该恶意软件一旦安装,就会将敏感数据发送给攻击者,使其能够盗取受害者的钱包。安全研究人员利用机器学习技术检测到了这一威胁,从而阻止了进一步的攻击。此次事件凸显了开源平台中域名抢注攻击的危险性,以及在安装软件包之前验证其真实性的必要性。

3.“aiocpa”漏洞

2024年11月,“aiocpa”漏洞是一种复杂的供应链攻击,其攻击目标是通过Python包索引(PyPI)上的加密货币开发者。该软件包于2024年9月以合法的Crypto Pay API客户端的形式发布,并逐渐赢得了用户的信任。同年11月,0.1.13版本引入了隐藏代码,窃取了包括API令牌和私钥在内的敏感信息,并将其发送给了一个Telegram机器人。

恶意代码并未存在于 GitHub 代码库中,绕过了常规的代码审查,最终被机器学习工具检测到,导致该软件包被隔离。此次事件凸显了开源平台中严谨的依赖关系管理和高级威胁检测的重要性。

4.@solana/web3.js

2024年,恶意攻击者入侵了@solana/web3.js包,这是一个广泛用于与Solana区块链交互的JavaScript API 。攻击者在1.95.6和1.95.7版本中注入了恶意代码,目的是窃取敏感的用户信息。

该软件包拥有超过 3000 个依赖项目,每周下载量达 40 万次,由于其广泛使用,成为理想的攻击目标。此次事件表明,即使是备受信赖、知名度高的软件包也可能成为攻击媒介,对整个加密生态系统的开发者和用户构成重大风险。

5.Curve Finance 的 DNS 劫持

2023年,Curve Finance的域名注册商遭遇DNS劫持。攻击者入侵了注册商账户并篡改了DNS记录,将用户从Curve的官方网站重定向到一个恶意克隆网站。虽然后端智能合约保持安全,但访问了伪造前端的用户在不知情的情况下批准了交易,导致他们的钱包资金被盗空。

此次事件凸显了 DeFi 的一个重大漏洞:虽然区块链基础设施是安全的,但对 DNS 等中心化网络服务的依赖会造成容易被利用的薄弱环节。

声明:本文系金色财经原创稿件,版权属金色财经所有,未经授权不得转载,已经协议授权的媒体下载使用时须注明"稿件来源:金色财经",违者将依法追究责任。

提示:投资有风险,入市须谨慎。本资讯不作为投资理财建议。

24小时热文

金色Web3.0日报 | 美联储主席继任与内部分歧

金色Web3.0日报 | 美联储主席继任与内部分歧金色财经 善欧巴

从白宫扩权提案看美国加密资产税务监管的“终极拼图”

从白宫扩权提案看美国加密资产税务监管的“终极拼图”FinTax

踏进稳定币浪潮六年 他看到的支付未来雏形

踏进稳定币浪潮六年 他看到的支付未来雏形动察Beating

关于预测市场的几个烧脑思考

关于预测市场的几个烧脑思考金色精选

浅谈机构投资者在预测市场中的对手盘

浅谈机构投资者在预测市场中的对手盘金色精选

Curve治理模型与Aave治理的比较

Curve治理模型与Aave治理的比较金色精选

- 寻求报道

金色财经APPiOS & Android

金色财经APPiOS & Android- 加入社群

Telegram - 意见反馈

- 返回顶部

- 返回底部