Beosin Trace链上调查:Trust Wallet用户被盗资金去向全追踪

12月26日,Trust Wallet官方确认其浏览器插件程序 2.68 版本存在安全风险,大量用户资金被盗,目前总损失金额约700万美元。Trust Wallet已提醒所有在使用 2.68 版本的用户应立即禁用该版本并升级至 2.69 版本。Beosin安全团队对本次安全事件进行了漏洞与资金追踪分析,并将结果分享如下:

攻击手法分析

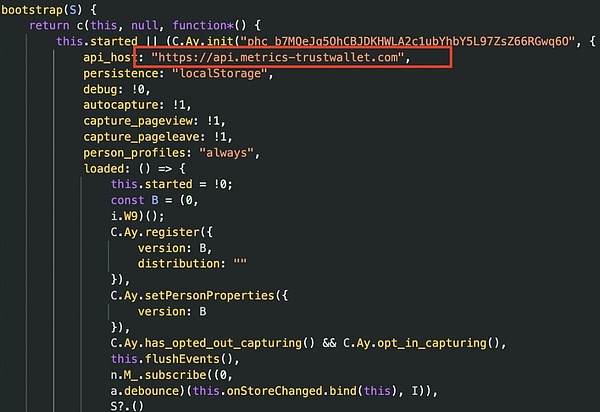

Trust Wallet 浏览器扩展程序在最近更新的 2.68 版本中被恶意添加了一段代码,该代码会在用户导入助记词时触发,将钱包数据发送到外部网站metrics-trustwallet[.]com,攻击者通过解密用户的助记词获得用户钱包的控制权,从而转移用户资产。

本次事件是一起典型的供应链安全事件,与Ledger ConnectKit安全事件非常类似。而此次Trust Wallet钱包插件被植入恶意代码的可能原因如下:

1. Chrome Web Store API 密钥泄露

攻击者获取了Trust Wallet用于在Chrome网上应用商店发布更新的API密钥,以官方的名义向应用商店上传包含恶意代码的更新包(版本2.68)。

2. 内部开发流程被渗透

攻击者可能通过钓鱼攻击渗透进了Trust Wallet的持续集成/持续部署 (CI/CD) 环境,在构建镜像或代码合并阶段植入了恶意代码。

具体原因Trust Wallet官方仍在调查中,目前官方已承诺将补偿所有受影响用户的损失。

被盗资金追踪

根据现已确认的受害者地址信息,Beosin通过旗下区块链链上调查与追踪平台Beosin Trace进行了详尽的资金追踪,并将结果分享如下:

目前,超过400万美元的被盗资金已被转入中心化交易平台(约 330 万美元转至 ChangeNOW、约 34 万美元转至 FixedFloat,280万美元的被盗资金未作进一步的转移。

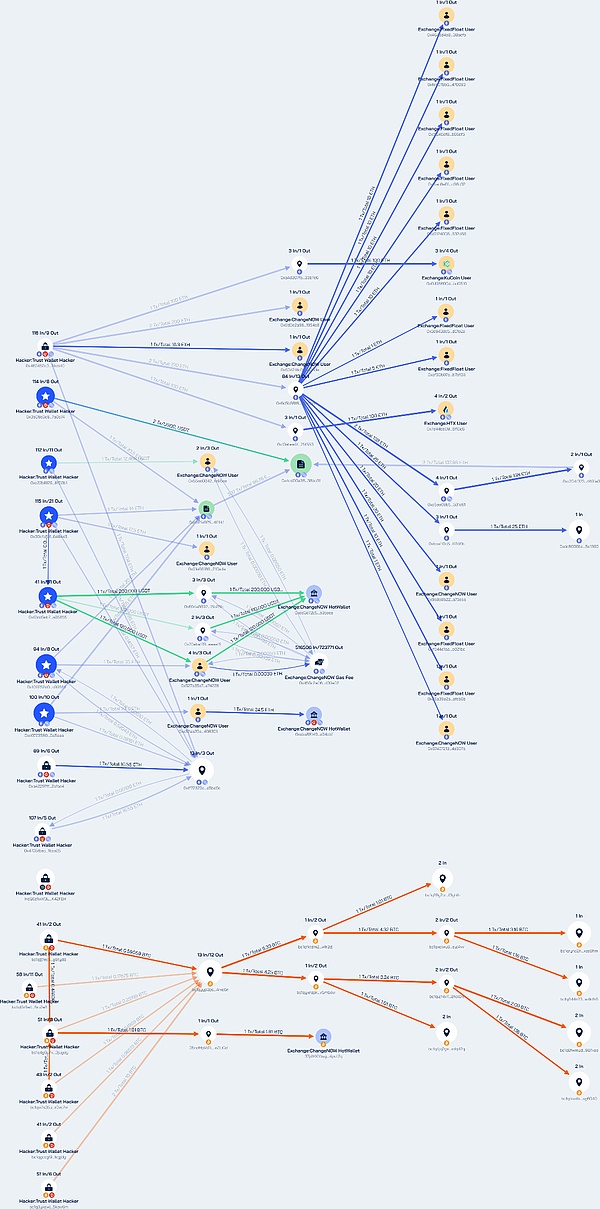

从攻击者资金转移手法来看,本次攻击黑客主要从闪兑交易所洗钱,集中归集沉淀,以及兑币跨链的方式转移资金,资金呈现出“多源流入、快速归集、迅速分流”的特征。

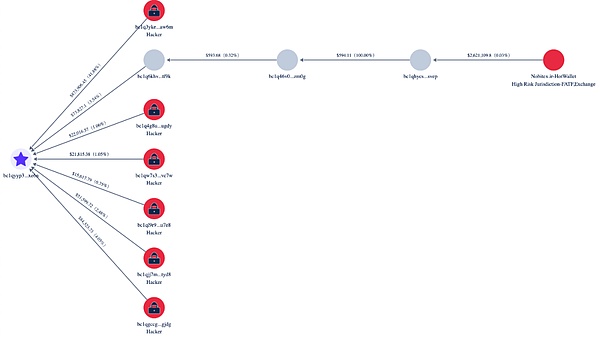

被盗资金流向分析图 by Beosin Trace

通过上图可以发现,黑客倾向于利用FixedFloat、ChangeNow这类无KYC的闪兑交易所进行资金的清洗与转移。

此外,我们还发现了以下沉淀地址:

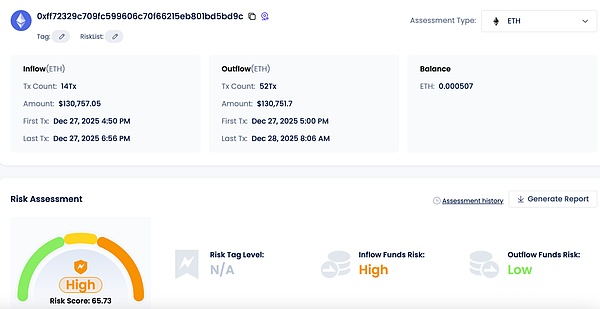

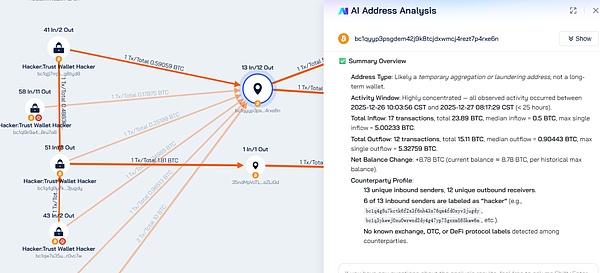

沉淀资金为24,688.91 USDT、44.33 ETH、14,318.12 USDC、361.67DAI等。通过Beosin Trace的AI分析,其链上行为高度集中在约2.5小时内,累计流入 44.47 ETH(13 个来源地址),其中前 5 个来源占 96% 且均被标注为“Trust Wallet hacker cluster”。其主要外流流向为跨链桥/中转节点,是本次事件的洗钱中继节点。

使用Beosin KYT对该地址进行风险分析,结果如下图所示:

风险等级:High(高风险)

该地址除归集了本次事件的部分被盗资金外,此前还接收过来自受制裁地址、钓鱼地址、赌博平台地址以及FATF高风险司法管辖区交易所的资金。

2、bc1qyyp3psgdem42j9k8tcjdxwmcj4rezt7p4rxe6n

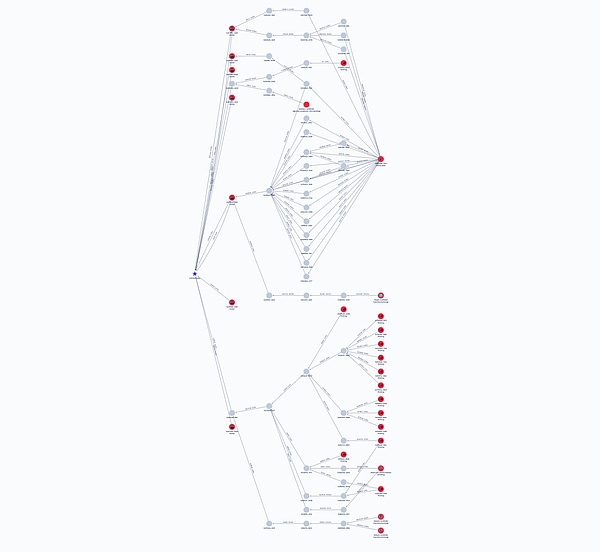

通过Beosin Trace的AI分析,可发现bc1quyp3…这类“临时归集/中转地址”在25 小时内完成了多笔资金转移。

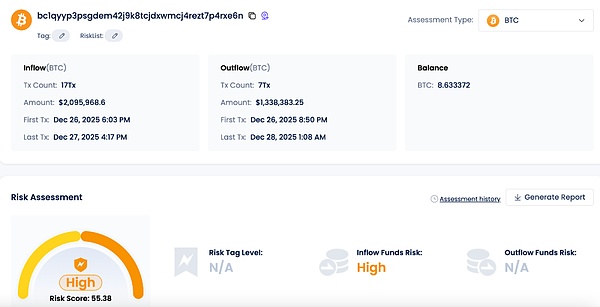

使用Beosin KYT对该地址进行风险分析,结果如下图所示:

风险等级:High(高风险)

该地址除归集了本次事件的部分被盗资金外,此前还接收过部分来自FATF高风险司法管辖区交易所的资金。

3、部分下游的沉淀资金:

bc1qrync2nz66929eaehaqgnza8uyycsrjv7xze8hm沉淀金额:3.16 BTC

bc1qlkudlxnh7ga4cp3zqtekanqxmpthyguwsg6040沉淀金额:1.16 BTCina此外,Beosin Trace的AI地址分析功能支持对关键节点自动生成活动时间窗口、资金汇入/汇出结构、对手方标签与风险指示,并直接给出调查结论,帮助分析人员快速构建地址画像。目前,B将黑客本次资金追踪中可以发现,

https://beosin.com/solutions/kyt

HashKey、OSL)、虚拟资产托管商(如Cobo、OpenBlock)、券商(如哈富证券、艾德金融)、稳定币发行方(如PQA Labs、WSPN)等企业提供KYT反洗钱合规服务。Beosin将继续与各方紧密合作,提供更专业、更精准的虚拟资产KYT/AML解决方案,帮助虚拟资产服务提供商建立更坚固的虚拟资产安全与合规防线。

声明:本文由入驻金色财经的作者撰写,观点仅代表作者本人,绝不代表金色财经赞同其观点或证实其描述。

提示:投资有风险,入市须谨慎。本资讯不作为投资理财建议。

24小时热文

2025年虚拟资产反洗钱合规年度报告

2025年虚拟资产反洗钱合规年度报告Beosin

过去24小时 加密KOL们都在聊啥

过去24小时 加密KOL们都在聊啥比推 Bitpush News

EF又换人了?E卫兵:习惯了

EF又换人了?E卫兵:习惯了比推 Bitpush News

有件大事正在发生

有件大事正在发生观察录

当 AI 学会自己付钱 大厂们在背后抢什么

当 AI 学会自己付钱 大厂们在背后抢什么比推 Bitpush News

- 寻求报道

金色财经APPiOS & Android

金色财经APPiOS & Android- 加入社群

Telegram - 意见反馈

- 返回顶部

- 返回底部